Hay algo más de información sobre el incidente ocurrido en Target del que os hablamos el pasado mes. De acuerdo a los datos filtrados a Brian Krebs, un servidor web de la compañía habría sido comprometido, y desde allí un troyano habría sido distribuido a los terminales de punto de venta.

El malware está especificamente diseñado para trabajar in estos terminales y robar información de las tarjetas de crédito directamente de la memoria RAM, en cuanto se pasa la tarjeta el lector. Los ciberdelincuentes entraban regularmente a la red interna para recoger la información de los diferentes terminales comprometidos.

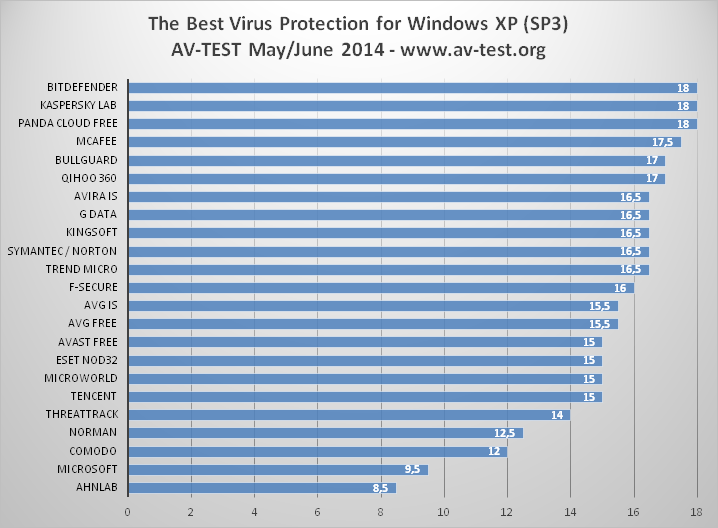

¿Cómo pueden protegerse las empresas ante este tipo de ataques? Los antivirus obviamente no son la solución, estamos hablando de ataques dirigidos donde para empezar el malware ha sido especialmente diseñado para evitar la detección del antivirus que se esté utilizando.

Como los terminales de punto de venta son normalmente plataformas cerradas, se podría pensar que una buena solución sería utilizar listas blancas o whitelisting. Este tipo de programas están diseñados para que sólo ciertas aplicaciones sean ejecutadas en un ordenador, y de hecho esta podría ser una buena estrategia ante cierto tipo de ataques: por ejemplo, un ataque desde dentro, donde un empleado intenta infectar un terminal instalando algún tipo de software malicioso en él. Sin embargo, esa solución no cubre todos los flancos. En multitud de ocasiones las aplicaciones maliciosas son instaladas a través de la explotación de vulnerabilidadades, y este tipo de instalaciones no son necesariamente detectadas por programas de whitelisting.

Los terminales de punto de venta son realmente un objetivo muy apetecible, y los ciberdelincuentes intentarán entrar. No es cuestión de suerte, tarde o temprano lo intentarán, y para estar protegidos necesitamos una solución que cubra los diferentes aspectos de los terminales y sea capaz de:

– Restringir la ejecución de software: sólo se podrán ejecutar procesos confiables.

– Identificar aplicaciones vulnerables: avisar ante cualquier software desactualizado.

– Hacer cumplir el comportamiento en procesos permitidos: en caso de que se intente explotar una vulnerabilidad en un proceso confiable.

– Trazabilidad: En caso de que ocurra un incidente, que nos facilite toda la información necesaria para contestar las 4 preguntas básicas: desde cuándo se produce la intrusión, qué usuarios se han visto afectados, a qué datos se han accedido y qué han hecho con ellos, cómo han entrado los atacantes y desde dónde.

Estas no son todas las medidas de seguridad que se pueden tomar, pero al menos estos cuatro puntos deberían ser de obligado cumplimiento.